- label Novinky z IT a kyberbezpečnosti

- remove_red_eye 212 zobrazení

Sledujeme pro Vás, s našimi partnery, aktuální informace o kybernetických hrozbách v české republice. V prosinci došlo k mírnému nárustu evidovaných incidentů oproti měsíci listopadu, ale i přesto byla výsledná hodnota pod ročním průměrem, který se pohyboval okolo 19 incidentů měsíčně. NÚKIB registroval během prosince pouze méně významné kybernetické incidenty, které v roce 2023 tvořily více než čtyři pětiny všech evidovaných incidentů.

Podobně jako v průběhu celého roku, také v prosinci v rámci klasifikace incidentů dominovala kategorie Dostupnosti. Incidenty z této kategorie v roce 2023 tvořily téměř dvě třetiny všech evidovaných incidentů. Mimo to NÚKIB řešil také incidenty z kategorií Informační bezpečnost a Průnik.

Náš partner Comguard také pravidelně sleduje aktuální hrozby kyberbezpečnosti, které registruje ve své platformě ThreatGuard, zde jsou ty, které se objevily během prosince:

Comguard Security News za prosinec

Zastaralé Exchange Servery

Podle výsledků skenování od The ShadowServer Foundation je na veřejném internetu dosažitelných téměř 20 000 serverů Microsoft Exchange, které dosáhly konce životnosti. Další zdroje uvádí dokonce počty přes 30 000. Jedná se převážně o verze Exchange server 2013, v o něco menší míře pak Exchange server 2010 a dokonce několik stovek instancí Exchange server 2007. Na všech těchto serverech hrozí zneužití zranitelností jako ProxyLogon, ProxyShell a ProxyToken a získání citlivých informací.

Ukrajinci zažili najhorší kybernetický útok od začiatku vojny

V polovici decembra prestali na Ukrajine fungovať poskytované služby jedného z najväčších mobilných operátorov Kyivstar. Milióny klientov sa tak nedokázali pripojiť na mobilné dáta, posielať SMS a nikam sa dovolať. Oprava trvala celý týždeň, a počas tohto obdobia sa vypredali jednorazové SIM karty od konkurenčných operátorov. Za útokom stojí ruská hackerská skupina Sandworm, ktorá sa k útoku prihlásila. Predpokladá sa, že útočníci sa do internej siete dostali minimálne v priebehu novembra, a jednalo sa o mesiace plánovaný útok. Existujú podozrenia, že sa útočníci dostali aj k osobným údajom klientov vrátane ich pohybu a obsahu SMS správ. Tieto tvrdenia však Kyivstar nepotvrdil.

Zdroj: https://thehackernews.com/2024/01/russian-hackers-had-covert-access-to.html

Microsoft zrušil instalaci aplikací pomocí MSIX App Installer kvůli nájezdům ransomwaru

Microsoft musel koncem roku omezit systém App Installer, který ve Windows 10 a 11 umožňoval instalaci aplikací přímo z webu bez nutnosti stažení instalační aplikace do počítače. Tento způsob začal být vysoce zneužíván útočníky, kteří vytvořili napodobující stránky oficiálních aplikací typu TeamViewer, AnyDesk, Zoom, Tableau a díky optimalizaci je dokázali dostat na přední místa ve vyhledávačích. Za pomoci phishingu pak přesvědčili uživatele k instalaci těchto závadných aplikací, které pak použili k instalaci malwaru do postižených zařízení.

Zdroj: https://thehackernews.com/2023/12/microsoft-disables-msix-app-installer.html

LogoFAIL – zranitelnosti v parsování loga výrobce systému v UEFI

Společnost Binarly publikovala informaci o existenci zranitelností postihujících parsery obrázků v UEFI užívané pro zobrazování loga výrobců systémů při bootování počítačů, které lze údajně na zranitelných systémech využít k instalaci bootkitů. Dle již publikovaných informací jimi byla v době jejich objevení údajně postižena zařízení od všech významných výrobců. Zranitelnost umožňuje uložit závadné logo do EFI System Partition (ESP) nebo do nepodepsaných částí aktualizace firmware. Při spuštění systému je pak zpracován a načten takto podstrčený obrázek, který může obsahovat další kód a dojde k jeho spuštění. Tím umožní obejít bezpečnostní funkce jako je Intel Boot Guard, AMD Hardware-Validated Boot or ARM TrustZone-based Secure Boot.

Zdroj: https://thehackernews.com/2023/12/logofail-uefi-vulnerabilities-expose.html

Lock Screen bypass v Android 13 a 14

Vo verziách Android 13 a 14 bola objavená zraniteľnosť, ktorá umožňuje obídenie zámku obrazovky. Podľa dostupných informácií spoločnosť Google o tomto probléme vedela najmenej šesť mesiacov, pričom daný problém nebol riešený. Vplyv zneužitia sa líši v závislosti od inštalácie a konfigurácie aplikácie Google Maps a závažnosť sa výrazne zvyšuje, ak je aktivovaný režim DRIVING MODE.

Zdroj: https://securityaffairs.com/155588/hacking/android-14-13-lock-screen-bypass.html

Příklady hrozeb, které zachytil ThreatGuard

Navýšení oprávnění v NETGEAR ProSAFE Network Management Systém

Byla detekována zranitelnost v produktu NETGEAR ProSAFE Network Management System, jež umožňuje útočníkovi navýšit svá oprávnění na napadených instalacích. Pro její úspěšné zneužití je nezbytná minimální interakce s uživatelem. Uvedená zranitelnost existuje v metodě saveNodeLabel z důvodu nesprávné validace uživatelem zadaných dat, což umožňuje útočníkovi vložit libovolný script, navýšit svá oprávnění ke zdrojům, k nímž by normálně neměl mít přístup.

Návrh řešení týmu viz ThreatGuard-ID: 2975

Nová Zero-Day zranitelnost v prohlížeči Chrome

Společnost Google vydala bezpečnostní aktualizace pro webový prohlížeč Chrome, které řeší vysoce závažnou zero-day zranitelnost, která je aktivně zneužívána. Zranitelnost, které byl přidělen identifikátor CVE-2023-7024, byla popsána jako chyba přetečení bufferu v rámci WebRTC, kterou lze zneužít k pádu programu nebo spuštění libovolného kódu.

Návrh řešení týmu viz ThreatGuard-ID: 2974

Google Forms zneužívané na phishingové útoky

Pri phishingových útokoch sú zneužívané Google Forms, ktoré phishingovým útokom zvyšujú dôveryhodnosť tým, že zvyšujú zdanlivú pravosť pôvodných škodlivých e-mailov. Najnovší spôsob útoku, ktorý zistila spoločnosť Abnormal Security, je formulár vytvorený pomocou Google Forms, ktorý sa používa ako prostriedok na zdieľanie údajov o údajnom predplatnom. Formulár má povolené prijímanie odpovedí, ktoré odosiela kópiu odpovede respondentovi formulára e-mailom, takže útočník môže poslať pozvánku na vyplnenie formulára sám a získať tak odpovede. Použitie Google Forms je dômyselné aj v tom, že sa odpovede odosielajú z adresy "forms-receipts-noreply@google[.]com", ktorá je dôveryhodnou doménou, a preto je väčšia šanca, že budú obídené zabezpečené e-mailové brány.

Návrh řešení týmu viz ThreatGuard-ID: 2961

NUKIB statistiky za prosinec 2023

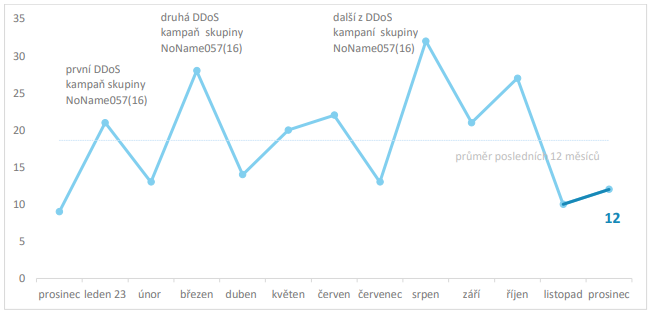

Počet kybernetických bezpečnostních incidentů nahlášených NÚKIB

Ačkoli v prosinci došlo k mírnému nárůstu evidovaných incidentů oproti předešlému měsíci, i nadále byla výsledná hodnota poměrně nízko pod ročním průměrem, který se pohyboval okolo 19 incidentů měsíčně.

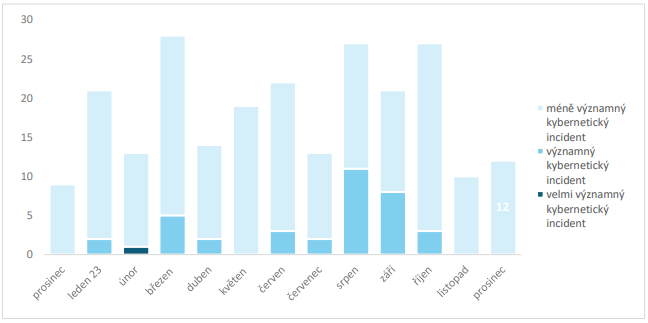

Závažnost řešených kybernetických incidentů

Stejně jako v listopadu NÚKIB registroval během prosince pouze méně významné kybernetické incidenty, které v roce 2023 tvořily více než čtyři pětiny všech evidovaných incidentů.

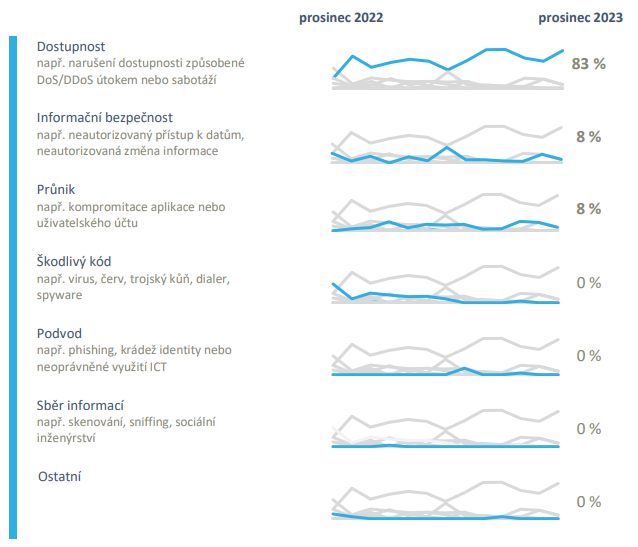

Klasifikace incidentů nahlášených NÚKIB

Stejně jako v průběhu celého roku, také v prosinci v rámci klasifikace incidentů dominovala kategorie Dostupnosti. Incidenty z této kategorie v roce 2023 tvořily téměř dvě třetiny všech evidovaných incidentů. Stejně jako v uplynulých měsících byly vyšší počty incidentů vedoucí k narušení dostupnosti spojeny s DDoS útoky.

NÚKIB v průběhu prosince řešil incidenty v dalších dvou kategoriích:

- Během prosince byl evidován průnik do systému regulovaného subjektu, který vedl k úniku identifikačních a kontaktních údajů zákazníků a některých dalších údajů. Prvotní vektor útoku je prozatím neznámý.

- NÚKIB v rámci kategorie Informační bezpečnost zaznamenal útok dosud neznámého ransomwaru, během kterého útočníci zašifrovali data subjektu a následně také smazali jejich zálohy.

Trendy v kybernetické bezpečnosti za prosinec pohledem NÚKIB

Phishing, spear-phishing a sociální inženýrství

NÚKIB v prosinci nezaregistroval žádný případ, v rámci kterého by bylo využito phishingu či jiných metod sociálního inženýrství.

Malware

V prosinci probíhaly kontinuální aktivity v oblasti malwarové analýzy se zaměřením na vybrané incidenty.

Zranitelnosti

Během prosince NÚKIB nevydal žádné plošné upozornění týkající se nových zranitelností.

Ransomware

NÚKIB evidoval pouze jeden incident spojený s ransomwarem. Útočníci získali přístup skrze do internetu otevřený protokol RDP (Remote Desktop Protocol) a posléze zašifrovali soubory a databáze daného subjektu, včetně jejich záloh.

Útoky na dostupnost

V prosinci došlo k mírnému nárůstu DDoS útoků vedených různými aktéry. Za útoky stála například skupina NoName057(16), ale také skupina Anonymous Russia, která se na české cíle zaměřila po více než půl roce. U několika DDoS útoků pak jejich původce není prozatím známý.

Zaměřeno na hrozbu: Upozornění na zranitelnost v aplikaci TeamCity

Dne 13. prosince vydala americká kyberbezpečnostní agentura CISA (Cybersecurity & Infrastructure Security Agency) spolu s dalšími americkými, polskými a britskými bezpečnostními institucemi společné varování před zranitelností v softwarovém řešení TeamCity společnosti JetBrains. Konkrétně upozorňují na zranitelnost CVE-2023-42793, která při zneužití umožňuje útočníkovi vzdáleně spouštět škodlivý kód. Podle CISA je tato zranitelnost aktivně zneužívána skupinou APT29 (též známá jako CozyBear či NOBELIUM/Midnight Blizzard) spojovanou s ruskou Službou vnější rozvědky (SVR). Útočníci ji využívají jako prvotní vektor útoku za účelem získání přístupu do infrastruktury oběti, kdy následně provádí hlubší průzkum sítě a pokouší se o zajištění dlouhodobé perzistence.

Softwarové řešení TeamCity je převážně CI/CD (continuous integration & continuous delivery) platformou. CI/CD platformy jsou obvykle využívány programátory a DevOps specialisty pro psaní kódu, jeho verzování a následné testování a integraci. Jeden z hlavních důvodů, proč vývojářské společnosti nasazují podobná řešení, je ten, že umožňuje automatizovat velké množství procesů a aktivit spojených s vývojem software.

NÚKIB v kontextu této kampaně chce upozornit na nutnost kontroly dodavatelského řetězce. Pro možnost kontroly dodavatelské řetězce je nutné, aby si každý dodavatel vedl tzv. SBOM (software bill of materials). V rámci tohoto seznamu jednotlivých softwarových komponent lze následně jednoduše dohledat zranitelnou komponentu, identifikovat její zařazení v infrastruktuře a sjednat nápravu.

Při probíhajícím vyhodnocování aktuální kampaně NÚKIB nezaznamenal vysoké riziko zneužívání konkrétní zranitelnosti v softwarovém řešení TeamCity v rámci své konstituence, nicméně i přes to NÚKIB upozorňuje na potřebu kontroly dodavatelského řetězce a při detekování zranitelné verze softwarového řešení TeamCity mitigovat jeho zneužití, v lepším případě aktualizovat tuto komponentu.