- label Novinky z IT a kyberbezpečnosti

- remove_red_eye 107 zobrazení

V aplikacích Microsoft pro macOS bylo objeveno osm zranitelností, které mohou útočníci využít k získání zvýšených oprávnění nebo přístupu k citlivým datům obejitím modelu oprávnění operačního systému, který se zakládá na frameworku Transparency, Consent, and Control (TCC).

„Pokud se útočníkovi podaří tyto chyby využít, může získat jakákoliv oprávnění již udělená napadeným aplikacím Microsoft,“ uvedla společnost Cisco Talos. „Útočník by například mohl odesílat e-maily z uživatelského účtu, aniž by si toho uživatel všiml, nahrávat zvukové klipy, pořizovat fotografie nebo videa bez jakékoliv interakce uživatele.“

Tyto nedostatky se týkají různých aplikací, jako jsou Outlook, Teams, Word, Excel, PowerPoint a OneNote.

Podle bezpečnostní společnosti lze do těchto aplikací injektovat škodlivé knihovny, které mohou získat jejich oprávnění a povolení udělená uživatelem. Tato oprávnění lze poté zneužít k získání citlivých informací v závislosti na přístupu, který má každá z těchto aplikací.

Kybernetická bezpečnost

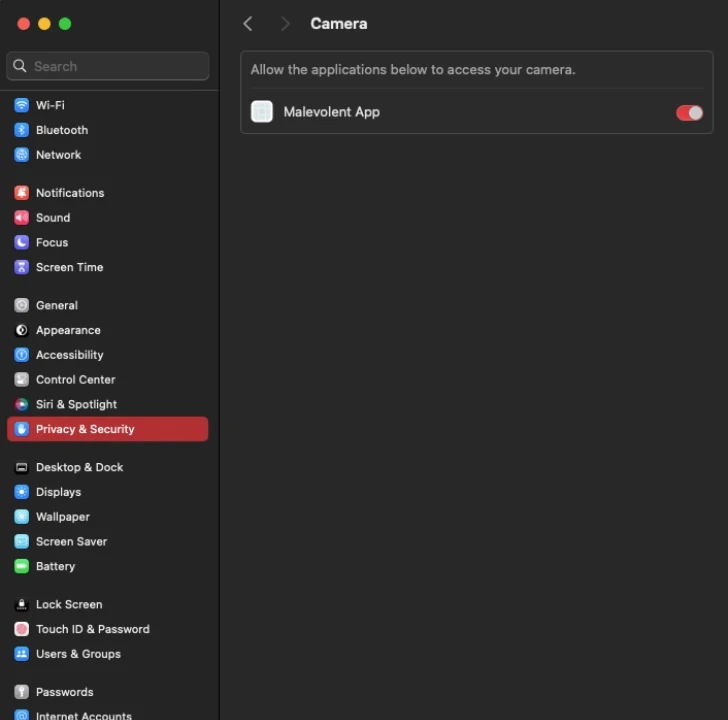

TCC je framework vyvinutý společností Apple pro správu přístupu k citlivým uživatelským datům na macOS. Uživatelům poskytuje větší přehled o tom, jak aplikace instalované na zařízení přistupují k jejich datům a jak je používají.

Tento systém je udržován ve formě šifrované databáze, která zaznamenává oprávnění udělená uživatelem jednotlivým aplikacím, aby bylo zajištěno, že preference budou konzistentně prosazovány v celém systému.

„TCC spolupracuje s funkcí sandboxingu aplikací na macOS a iOS,“ vysvětluje společnost Huntress. „Sandboxing omezuje přístup aplikace k systému a jiným aplikacím, čímž přidává další vrstvu zabezpečení. TCC zajišťuje, že aplikace mohou přistupovat pouze k datům, ke kterým dostaly výslovný souhlas uživatele.“

Sandboxing také chrání proti vkládání škodlivého kódu, které útočníkům s přístupem do zařízení umožňuje vložit škodlivý kód do legitimních procesů a přistupovat k chráněným datům.

„Injekce knihoven, známá také jako Dylib Hijacking v kontextu macOS, je technika, při níž je kód vložen do běžícího procesu aplikace,“ uvedl výzkumník Talos Francesco Benvenuto. „macOS se této hrozbě brání funkcemi, jako je zpevněný runtime, který snižuje pravděpodobnost, že útočník spustí libovolný kód prostřednictvím procesu jiné aplikace.“

„Pokud by se však útočníkovi podařilo injektovat knihovnu do procesu běžící aplikace, tato knihovna by mohla využít všechna oprávnění již udělená procesu, což by jí umožnilo fungovat jménem aplikace samotné.“

Je však třeba poznamenat, že útoky tohoto druhu vyžadují, aby útočník již měl určitou úroveň přístupu k napadenému hostiteli. Tento přístup může být zneužit k otevření aplikace s vyššími oprávněními a injektování škodlivé knihovny, čímž útočník získá oprávnění spojená s napadenou aplikací.

Jinými slovy, pokud útočník infiltroval důvěryhodnou aplikaci, mohl by zneužít její oprávnění a získat neoprávněný přístup k citlivým informacím bez vědomí či souhlasu uživatelů.

K tomuto typu narušení může dojít, když aplikace načítá knihovny z míst, která útočník může potenciálně manipulovat, a když má aplikace vypnutou validaci knihoven pomocí rizikového oprávnění (nastaveného na hodnotu true), které by jinak omezovalo načítání knihoven pouze na ty podepsané vývojářem aplikace nebo společností Apple.

Kybernetická bezpečnost

„macOS důvěřuje aplikacím, že si svá oprávnění hlídají samy,“ poznamenal Benvenuto. „Selhání v této odpovědnosti vede k narušení celého modelu oprávnění, kdy aplikace neúmyslně fungují jako prostředníci pro neoprávněné akce, obcházejí TCC a kompromitují bezpečnostní model systému.“

Microsoft považuje tyto identifikované problémy za „nízkorizikové“ a uvádí, že aplikace vyžadují načítání nepodepsaných knihoven pro podporu pluginů. Společnost však zasáhla a problém vyřešila ve svých aplikacích OneNote a Teams.

„Zranitelné aplikace nechávají otevřené dveře pro útočníky, kteří mohou využít všech oprávnění aplikací a bez jakýchkoliv výzev uživateli znovu použít všechna již udělená oprávnění, čímž efektivně slouží jako zprostředkovatel oprávnění pro útočníka,“ uvedl Benvenuto.

„Důležité je také zmínit, že není jasné, jak bezpečně spravovat takové pluginy v rámci současného frameworku macOS. Notarizace pluginů třetích stran je možností, i když složitou, a vyžadovala by, aby Microsoft nebo Apple podepisovali moduly třetích stran po ověření jejich bezpečnosti.“

Původní článek: The Hacker News

Využijte k ochraně svých zařízení řešení od Bitdefenderu: Advanced Threat Control nepřetržitě monitoruje běžící procesy a hodnotí podezřelé chování, jako jsou pokusy maskovat typ procesu, spouštět kód v prostoru jiného procesu (únos paměti procesu za účelem eskalace oprávnění), replikovat se, ukládat soubory, skrývat se před aplikacemi, které zjišťují běžící procesy, atd. Každé podezřelé chování zvyšuje hodnocení procesu. Když je dosaženo určitého prahu, spustí se poplach.

Kontaktujte nás: it@scenario.cz