- label Novinky z IT a kyberbezpečnosti

- remove_red_eye 138 zobrazení

Výzkumníci v oblasti kybernetické bezpečnosti zaznamenali phishingový útok distribuující malware More_eggs maskovaný jako životopis, což je technika původně zjištěná před více než dvěma lety.

Útok, který byl neúspěšný, se v květnu 2024 zaměřoval na nejmenovanou společnost z odvětví průmyslových služeb, oznámila minulý týden kanadská kyberbezpečnostní firma eSentire.

"Konkrétně cílovou osobou byl náborář, který byl oklamán aktérem hrozby, aby si myslel, že jde o uchazeče o zaměstnání, a nalákal jej na své webové stránky, aby si stáhl loader," uvedla.

More_eggs, o kterém se věří, že je dílem hackera známého jako Golden Chickens (aka Venom Spider), jsou modulární zadní vrátka, která jsou schopna sklízet citlivé informace. Je nabízena dalším kriminálním aktérům v rámci modelu Malware-as-a-Service (MaaS).

Minulý rok společnost eSentire odhalila skutečné identity dvou osob – Chucka z Montrealu a Jacka –, kteří prý operaci řídí.

Nejnovější řetězec útoků znamená, že útočníci reagují na pracovní nabídky LinkedIn odkazem na falešnou stránku pro stahování životopisů, která vede ke stažení škodlivého souboru Windows Shortcut file (LNK).

Stojí za zmínku, že předchozí aktivita More_eggs se zaměřovala na profesionály na LinkedIn s weponizovanými nabídkami práce, kterými je přiměli ke stažení malwaru.

„Navigace na stejnou adresu URL o několik dní později vede k životopisu jednotlivce v prostém HTML, bez náznaku přesměrování nebo stažení,“ poznamenal eSentire.

Soubor LNK se poté použije k načtení škodlivé knihovny DLL pomocí legitimního programu společnosti Microsoft s názvem ie4uinit.exe, načež je knihovna spuštěna pomocí regsvr32.exe, aby se zajistila perzistence, shromáždila data o infikovaném hostiteli a nahrála se další užitečné balíčky, včetně backdooru More_eggs založený na JavaScriptu.

„Kampaně More_eggs jsou stále aktivní a jejich provozovatelé nadále používají taktiky sociálního inženýrství, jako je vydávání se za uchazeče o zaměstnání, kteří se chtějí ucházet o určitou roli, a lákání obětí (zejména náborářů), aby si stáhly malware,“ uvedl eSentire.

"Kromě toho se kampaně jako more_eggs, které využívají nabídku MaaS, zdají být řídké a selektivní ve srovnání s typickými sítěmi distribuce malspamu."

Tento vývoj přichází v době, kdy firma zabývající se kybernetickou bezpečností také odhalila podrobnosti o kampani na stahování, která využívá falešné webové stránky pro aktivační nástroj KMSPico Windows k distribuci Vidar Stealer.

„Stránka kmspico[.]ws je hostována za turniketem Cloudflare a vyžaduje lidský vstup (zadání kódu) ke stažení konečného balíčku ZIP,“ poznamenal eSentire. "Tyto kroky jsou neobvyklé pro legitimní stránku pro stahování aplikací a jsou prováděny za účelem skrytí stránky a konečného obsahu před automatizovanými webovými prohledávači."

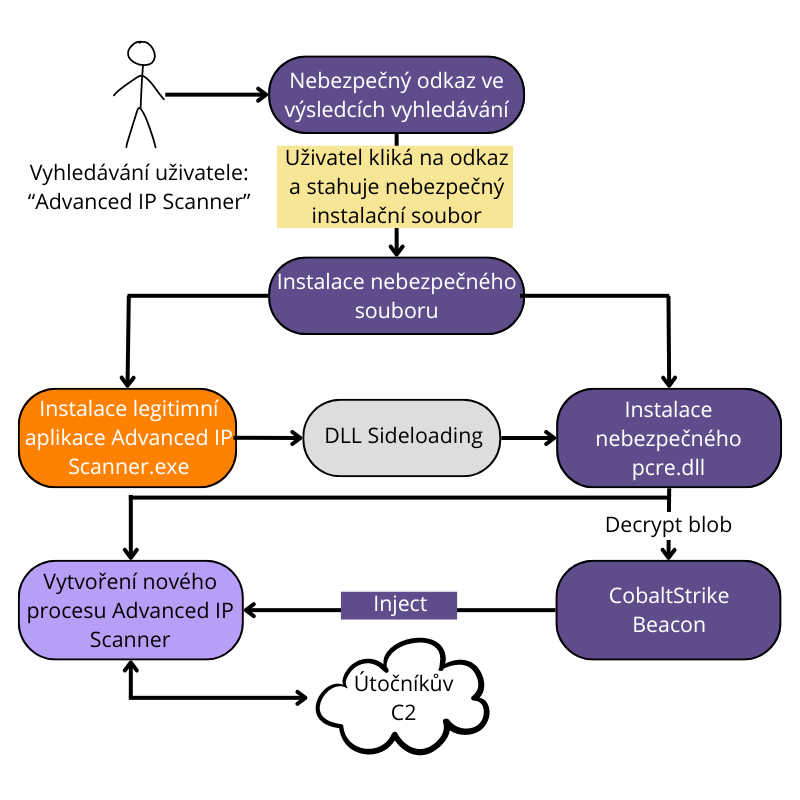

Podobné kampaně sociálního inženýrství také vytvořily podobné stránky vydávající se za legitimní software, jako je Advanced IP Scanner k nasazení Cobalt Strike, uvedl minulý týden Trustwave SpiderLabs.

Dále následuje vznik nové phishingové sady nazvané V3B, která byla použita k vyčlenění bankovních zákazníků v Evropské unii s cílem ukrást přihlašovací údaje a jednorázová hesla (OTP).

Sada, nabízená za 130 – 450 $ měsíčně prostřednictvím modelu Phishing-as-a-Service (PhaaS) na dark webu a vyhrazeném kanálu Telegramu, je údajně aktivní od března 2023. Je navržena tak, aby podporovala více než 54 bank. se sídlem v Rakousku, Belgii, Finsku, Francii, Německu, Řecku, Irsku, Itálii, Lucembursku a Nizozemsku.

Nejdůležitějším aspektem V3B je, že obsahuje přizpůsobené a lokalizované šablony, které napodobují různé autentizační a ověřovací procesy běžné pro online bankovnictví a systémy elektronického obchodování v regionu.

Přichází také s pokročilými funkcemi pro interakci s oběťmi v reálném čase a získávání jejich kódů OTP a PhotoTAN, stejně jako provedení útoku jackingu přihlášení pomocí QR kódu (aka QRLJacking) na služby, jako je WhatsApp, které umožňují přihlášení pomocí QR kódů.

"Od té doby si vybudovali klientskou základnu zaměřenou na evropské finanční instituce," uvedl Resecurity. "V současné době se odhaduje, že stovky kyberzločinců používají tuto sadu k páchání podvodů, takže obětem zůstávají prázdné bankovní účty."

Původní článek: The Hacker News