- label Novinky z IT a kyberbezpečnosti

- remove_red_eye 408 zobrazení

Dnešní útočníci hledají výplaty ve výši několika milionů dolarů a používají stále důmyslnější metody k dosažení svých cílů. Ve světě, kde se typy útoků, kterým organizace čelí, neustále vyvíjejí a jsou zaměřeny na kořist všech velikostí, od jednotlivců až po velké korporace (dokonce i společnosti zabývající se kybernetickou bezpečností), musí podniky zajistit, aby jejich infrastruktura kybernetické bezpečnosti byla připravena chránit před potenciálními hrozbami.

Jak se tedy kyberzločinci dostanou do vaší sítě?

Existuje mnoho cest pro infekci ransomwarem, ale tři z nejběžnějších jsou:

- Phishing a sociální inženýrství: V posledních letech jsou phishingové útoky stále sofistikovanější a obtížněji rozpoznatelné. Hacker může snadno rozeslat tisíce phishingových e -mailů a potřebuje pouze jednoho uživatele, aby klikl na škodlivou přílohu nebo navštívil infikovaný web, aby získal přístup k počítači zaměstnance. Jakmile je přístup získán, hacker má zadní vrátka do sítě a může útok rozšířit vertikálně v rámci sítě.

- Kompromisy hesel: Porušení hesla je ještě běžnější než úspěšné phishingové útoky. Slabá a odcizená hesla jsou rok co rok hlavním faktorem narušení bezpečnosti dat a pokusy o zlepšení zabezpečení heslem tento problém nedokázaly vyřešit. Jednoznačně je zapotřebí nové řešení. Implementace silnějších hesel k odstranění snadno uhodnutelných hesel situaci nezlepšila. Místo toho to vedlo k opětovnému použití hesel, přičemž tato opakovaně používaná hesla jsou náchylná k útokům narušení pověření. Systémy vícefaktorové autentizace zavedené za účelem zvýšení zabezpečení se také ukázaly jako nedostatečné, protože hackeři byli schopni implementovat úspěšné útoky i proti nim. Skutečné vyřešení tohoto problému vyžaduje řešení bez hesel pomocí digitálních certifikátů.

- Útoky na chyby zabezpečení softwaru: Přestože phishing a porušení hesla zůstávají na prvním místě seznamu, hackeři stále často získávají přístup k podnikovým sítím využíváním zranitelností softwaru. Výzkumníci a hackeři nadále nacházejí zranitelnosti v široce používaných softwarových produktech, přičemž společnými cíli jsou webové servery, operační systémy, webové prohlížeče a e-mailové nástroje. V mnoha případech bylo možné tyto chyby zabezpečení odstranit udržováním systémů v aktuálním stavu pomocí nejnovějších bezpečnostních oprav. Organizace až příliš často nedokážou držet krok se softwarovými záplatami obsahujícími opravy zabezpečení, ponechávajíce zranitelnosti na místě a vytvářející snadné cíle pro hackery.

Jak chránit síť a zastavit malware?

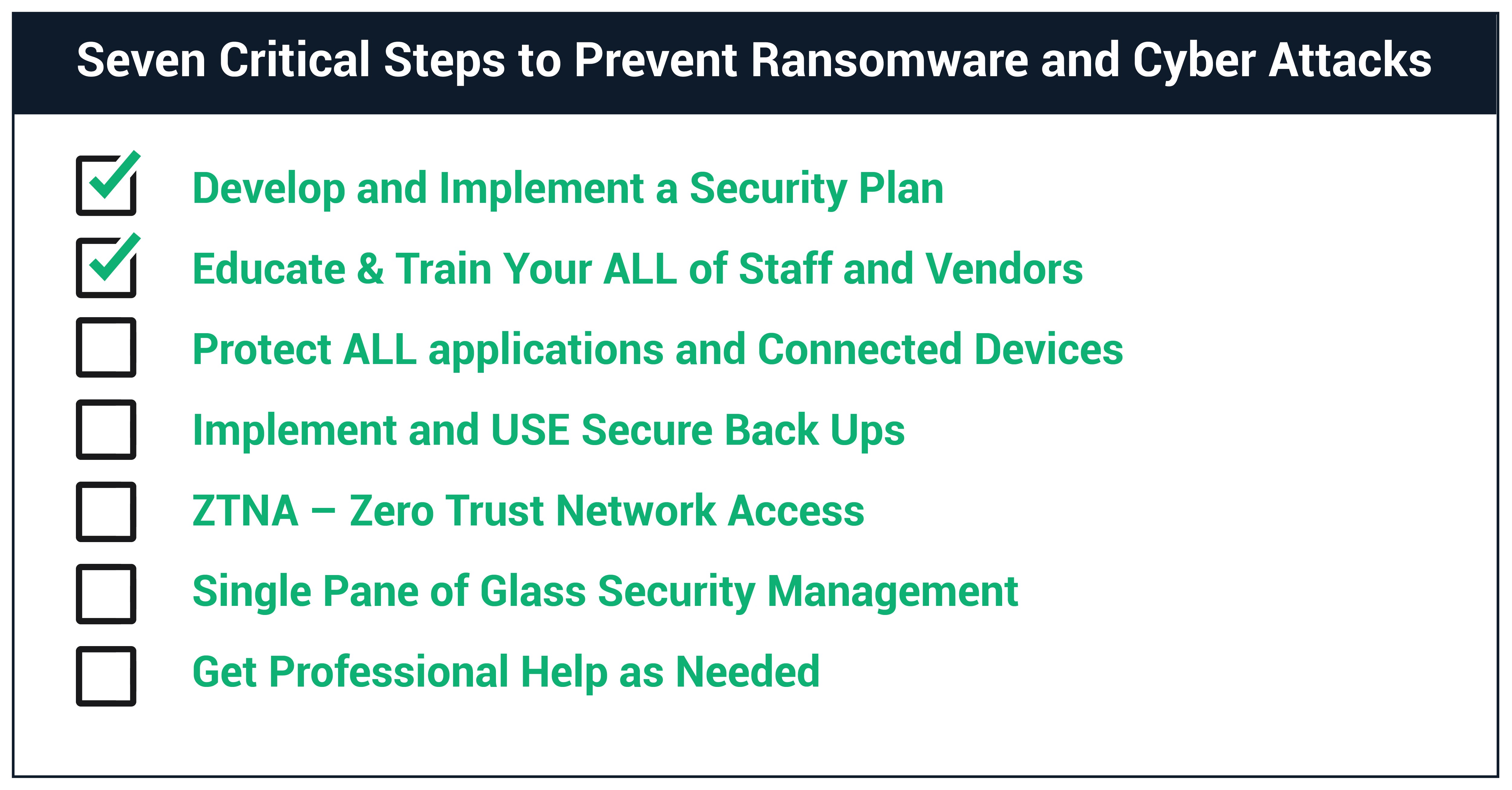

Existuje sedm kroků, které vaší společnosti pomohou v boji s útoky ransomwaru:

Obrázek s laskavým svolením Sectigo

Krok první: Vypracujte plán zabezpečení. Protože žádná digitálně propojená společnost není příliš malá ani příliš velká na to, aby se na ni mohli zaměřit kyberzločinci, musí organizace vyvinout a PROVÉST komplexní program kybernetické bezpečnosti, který bude zahrnovat všechny ve společnosti, od zákaznických služeb přes inženýry až po výkonné vedení. Ano, větší společnosti jsou často cíleny, ale to neznamená, že menší firmy a organizace jsou imunní.

Krok dva: Vzdělávejte se. Zajistěte, aby vaši zaměstnanci, zejména vzdálení pracovníci, porozuměli základům bezpečnostních zásad a digitální hygieny, včetně školení, která jim pomohou rozpoznat a vyhnout se útokům sociálního inženýrství a phishingu.

Krok třetí: Chraňte se silným ověřováním. Zajistěte, aby vaše webové aplikace a všechna připojená zařízení (včetně těch připojených přes VPN) byla chráněna silným ověřováním. To zahrnuje spolupráci se všemi návštěvníky, dodavateli a obchodními partnery, aby byla zajištěna ochrana JEJICH mobilních zařízení před kybernetickými útoky.

Krok čtvrtý: Implementujte zabezpečené zálohy. Zajistěte, aby tyto zálohy také nemohly být objeveny a napadeny ransomwarem. To může zahrnovat offline zálohování spolu s „zabezpečeným“ online úložištěm a možnostmi zálohování dat.

Krok pět: Použijte Zero Trust Network Access. Zahrňte zásady Zero Trust Network Access (ZTNA), který předpokládá, že veškerý provoz uvnitř i vně brány firewall může být nepřátelský a žádné koncové body nejsou důvěryhodné, dokud se nemohou ověřit. Vyžaduje, aby se s každou sítí zacházelo podobně jako s nepřátelským veřejným internetem. Implementace ZTNA vyžaduje při svém vzniku digitální identity - Public Key Infrastructure (PKI).

Krok šestý: Použijte přístup „Jednoho skla“. Viditelnost celého bezpečnostního procesu 24/7 je obzvláště důležitá pro velké mezinárodní organizace s aktivy rozmístěnými v mnoha kancelářích, skladech a průmyslových zařízeních. Je důležité, aby IT manažeři měli schopnost snadno prohlížet a spravovat zabezpečení pro tisíce strojů a jejich uživatelů, bez ohledu na to, kde se nacházejí. Jediný vypršený nebo nesprávně nakonfigurovaný bezpečnostní certifikát může celou společnost srazit - nebo ještě hůře - umožnit hackerům proniknout do vašich sítí a systémů.

Krok sedmý: Použijte bezpečnostní společnost třetí strany. Prozkoumejte a využívejte uznávanou bezpečnostní společnost, která se postará o zabezpečení vaší firmy. Jak však dokazují nedávné útoky SolarWinds a Kasaya, IT a bezpečnostní manažeři si musí uvědomit, že pokud dojde k úspěšnému narušení jedné z těchto bezpečnostních společností, mohou být ohroženy i jejich počítačové systémy a data. To je místo, kde offline zálohy mohou zachránit den a pomoct organizaci fungovat online rychleji.

Autor původního článku: Tim Callan

Překlad: Ondřej Strachota