- label Novinky z IT a kyberbezpečnosti

- remove_red_eye 230 zobrazení

Při nedávných velkých incidentech, jako byl útok na MGM Resorts nebo únik dat Bank of America, hrály velkou roli exploity typu zero-day, pokročilé perzistentní hrozby (APT) a další komplexní kybernetické hrozby.

Vzhledem k tomu, že aktéři hrozeb rozšiřují svůj arzenál, musí je bezpečnostní specialisté následovat. Jednou z nejlepších reakcí na dnešní komplikované prostředí hrozeb je nasazení zabezpečení pomocí sandboxů. Může organizace ochránit před moderními bezpečnostními riziky a zvýšit jejich informovanost o hrozbách.

Co je to Sandbox Security?

Řešení Sandbox Security využívají virtuální počítače k detonaci souborů v bezpečném prostředí a analýze jejich chování. Jedná se o typ dynamické analýzy malwaru s mnoha aplikacemi, které lze obecně rozdělit do dvou kategorií: detekce a analýza malwaru.

Při detekci jsou prostředí sandboxů velmi užitečná k zastavení hrozeb typu zero-day nebo APT, které by unikly jednoduchým metodám detekce. Statická analýza nemůže o souboru odhalit vše, takže jeho detonace v zabezpečeném prostředí může odhalit více informací o zdánlivě neškodných souborech. Tyto informace lze využít k filtrování podezřelých programů a ochraně koncových bodů, bran (gateways) nebo zařízení.

Při analýze malwaru používají sandboxing výzkumní pracovníci a bezpečnostní specialisté, kteří chtějí porozumět potenciálně škodlivému kódu nebo škodlivému softwaru. Tím, že nechají nežádoucí aplikaci běžet v prostředí sandboxu, mohou bezpečnostní operační centrum (SOC) a bezpečnostní analytici pozorovat různé fáze útoku hrozeb, a to i v případě, že by je antimalwarové řešení mohlo zastavit.

Bezpečnostní specialisté tak mohou pochopit běžné taktiky, techniky a postupy (TTP) používané útočníky, a posílit svou obranu.

Různé typy prostředí Sandboxů

Obecně existují dva typy prostředí sandboxů: cloudové nebo lokální.

Cloudový sandboxing je dnes průmyslovým standardem. Je jednodušší na používání, zejména pro vzdálený tým, a je mnohem lépe škálovatelný. Protože je obvykle hostován některou bezpečnostní společností, je také levnější na údržbu a poskytuje pokročilý kontext hrozeb pro jakýkoli soubor.

On-premises sandboxing poskytuje větší kontrolu nad nastavením a naprosté soukromí ihned po instalaci. Mnoho cloudových sandboxingových řešení však může nabídnout stejnou úroveň soukromí, díky anonymizaci informací a mazání souborů po detonaci v prostředí sandboxu.

On-prem sandboxing vyžaduje více technických zdrojů, vyšší hardwarové nároky a hůře se aktualizuje. Naproti tomu cloudové sandboxy mají lepší detekci, jsou vysoce škálovatelné, snadněji se integrují a jejich údržba stojí méně. Vzhledem k výhodám cloudových sandboxů se na ně ve zbytku článku zaměříme.

Jak Sandboxing funguje

Proces skenování souboru v sandboxu se liší v závislosti na poskytovateli, ale obecně zahrnuje tyto kroky:

- Odeslání souboru prostřednictvím uživatelského rozhraní nebo volání rozhraní API.

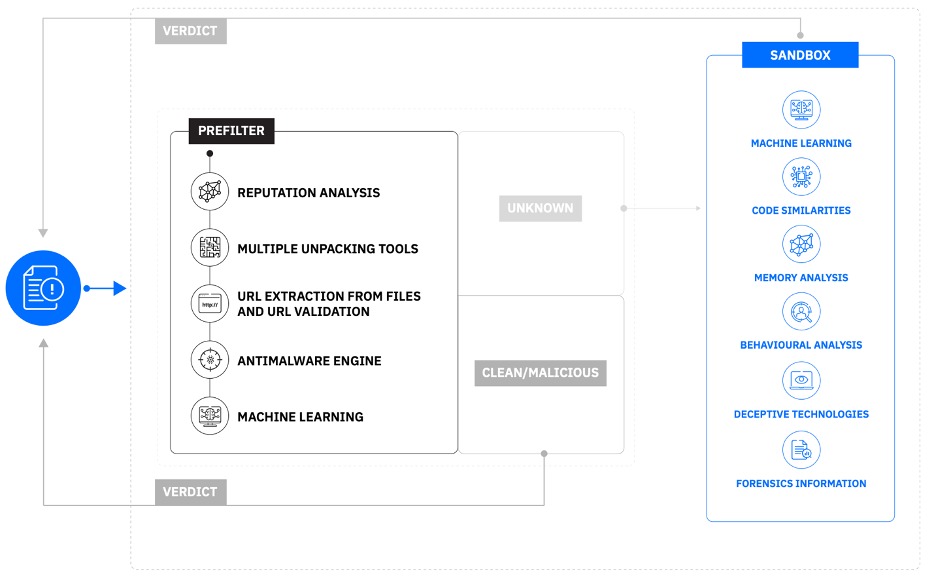

- Předfiltrování souboru pro získání rychlého rozhodnutí.

- Detonace ve vhodném virtuálním počítači.

- Protokolování událostí a automatická analýza chování souboru.

- Vrácení verdiktu uživateli v lidsky čitelném formátu.

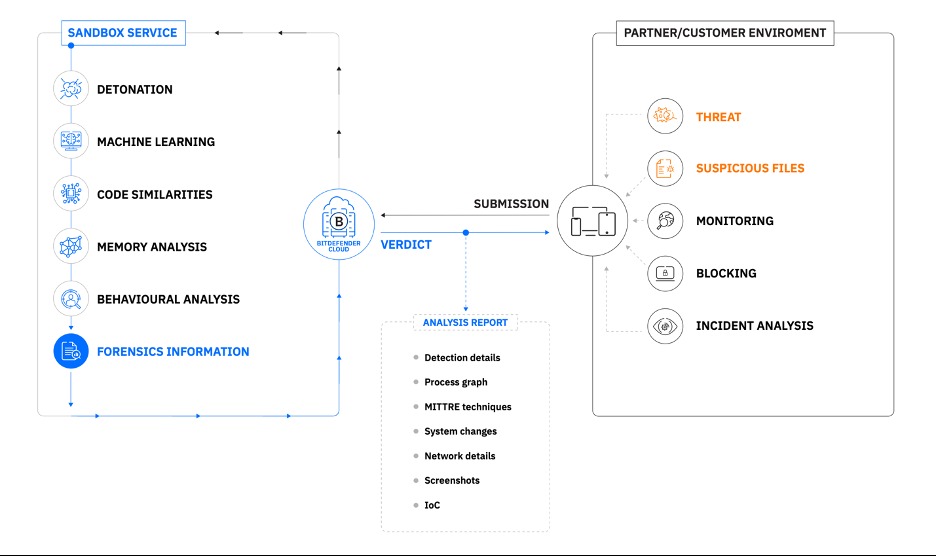

Pro informaci uvádíme přehled fungování služby Bitdefender Sandbox:

Prostředí Sandbox simulují fyzický hardware hostitelského počítače a operační systém koncového uživatele. Pokročilý malware však někdy dokáže rozpoznat, že je odpálen v zabezpečeném virtuálním počítači, a zamaskovat škodlivý záměr.

Proto je důležité vybrat si spolehlivého poskytovatele sandboxového softwaru, který dokáže rozpoznat techniky obcházení sandboxů a zaručí správné odpálení v prostředí sandboxu.

Výhody Sandbox Security

Jednou z největších výhod sandboxového zabezpečení je lepší ochrana. Pokročilé hrozby, jako jsou APT nebo zero-days, je velmi těžké zastavit pomocí jednoduché detekce, založené na signaturách nebo dokonce běžných vzorech.

Jediným způsobem, jak důsledně zastavovat potenciálně škodlivý software, je dynamická analýza malwaru. Spuštění škodlivého kódu odhalí informace, které by jinak bylo obtížné nebo nemožné získat, například změny v souborovém systému, zápisy do paměti, prováděné instrukce API a mnoho dalších.

Kromě lepší detekce je sandboxing malwaru nepostradatelný také pro analytiky SOC a bezpečnostní analytiky. Může poskytnout přehled o záměrech malwaru, relevantních IoC a IoA, běžných TTP a užitečném kontextu aktérů hrozeb.

Díky těmto výhodám detekce a analýzy je zabezpečení sandboxu klíčové pro moderní zabezpečení.

Základní funkce každého dobrého sandboxu

Pokud máte zájem investovat do spolehlivého řešení sandboxingu, budete chtít řešení, které dokáže nabídnout:

- Přípustné limity dávek: Pokud nemůžete do sandboxu odesílat velké množství souborů, budou omezeny i vaše možnosti detekce a analýzy.

- Efektivní předfiltrování: Předfiltrace je důležitou funkcí, pokud chcete mít rychlé výsledky a spolehlivé třídění výstrah.

- Kvalitativní technologie detekce hrozeb: Nejlepší sandboxy používají k detekci hrozeb pokročilé technologie zabezpečení proti malwaru.

- Podrobné a relevantní zpravodajství: Sandboxing je užitečný pouze tehdy, pokud můžete získat užitečné informace o chování malwaru a IoC.

- Snadná integrace: Dobré sandboxy se snadno integrují, ať už odesíláte soubory prostřednictvím rozhraní API nebo uživatelského rozhraní.

- Rovnováha mezi časem provedení, kvalitou výsledku a podrobností zprávy: Dobrý sandbox dokáže přizpůsobit dobu provádění různým případům použití, spustit jen tolik, kolik je potřeba pro rychlý verdikt, nebo nechat soubor běžet déle pro získání podrobné forenzní analýzy.

Jak používat prostředí Sandboxu

Způsob, jakým budete používat prostředí sandboxu, závisí do značné míry na poskytovateli, kterého si vyberete, na tom, zda zvolíte cloud nebo on-prem, a na vašem případu použití.

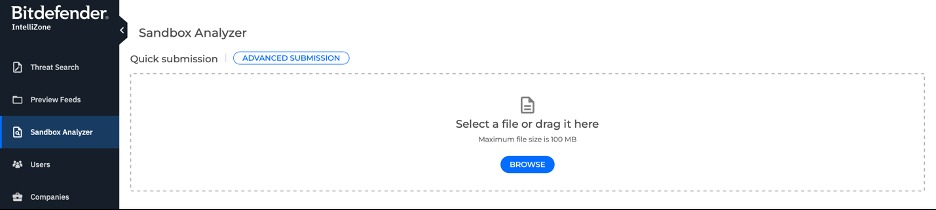

Pokud chcete automatizovat sandboxing pro detekci malwaru, nejlepší volbou jsou volání API na službu sandboxu. Pro manuální analýzu jsou lepší podání typu drag-and-drop v uživatelsky přívětivém rozhraní. Ať tak či onak, odeslání podezřelého kódu, podezřelých souborů nebo adres URL k testování v sandboxu, je obvykle jednoduché.

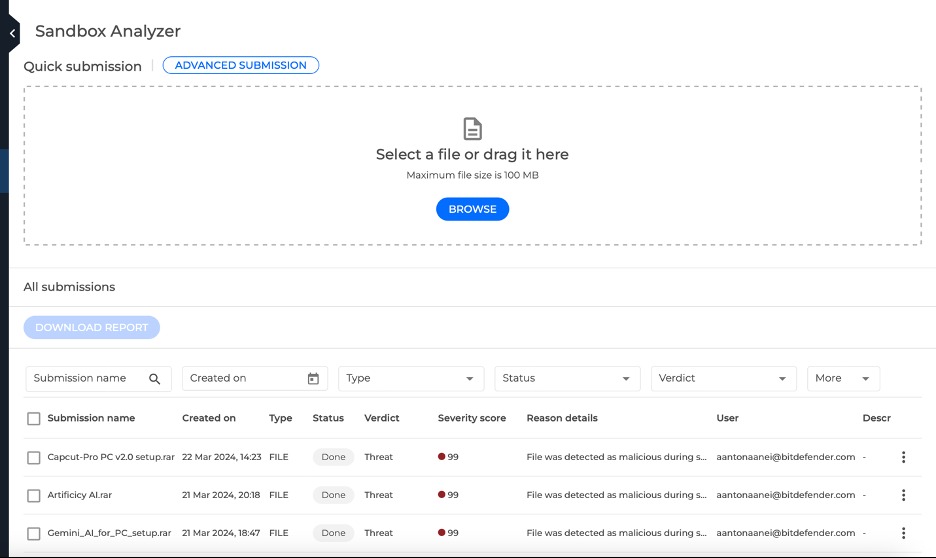

Například Bitdefender umožňuje uživatelům přístup ke své službě sandboxu prostřednictvím rozhraní API nebo platformy IntelliZone. Tam můžete odeslat URL adresy a soubory k testování v sandboxu.

Po dokončení analýzy si můžete stáhnout zprávy v lidsky čitelném formátu:

IntelliZone soustřeďuje všechny pokročilé informace o hrozbách, poskytované Bitdefenderem, do jediného okna.

Jak může Bitdefender pomoci

Technologie Sandboxing od Bitdefenderu nabízí nejlepší ochranu před narušením bezpečnosti ve své třídě, ztrátou dat a všemi náklady spojenými s kybernetickými útoky. Jedná se o vysoce škálovatelné, výkonné a izolované prostředí pro provádění hloubkové analýzy jakéhokoli podezřelého souboru nebo URL adresy.

Náš systém pro detekci malwaru se v nezávislých oborových testech neustále umisťuje na předních příčkách. Více než 99,9% míra detekce, dle testů nezávislých organizací, jako je AV-Test, je zachována napříč operačními systémy.

Sandbox od Bitdefenderu je také vybaven inovativním systémem předfiltrování.

Tento cloudový předfiltr je užitečný pro snížení počtu detonovaných souborů, snazší třídění upozornění a rychlé verdikty.

Pokud je soubor odeslán do sandboxu, mohou uživatelé očekávat komplexní zprávu o analýze během několika minut. Skenování a detonace jsou zcela přeneseny do cloudu, takže se uvolní systémové prostředky klienta.

Jedinečnou výhodou sandboxu Bitdefender je to, že doba spuštění je dynamická a závisí na chování souboru. To zaručuje nejlepší rovnováhu mezi rychlými verdikty a vhodným odpálením.

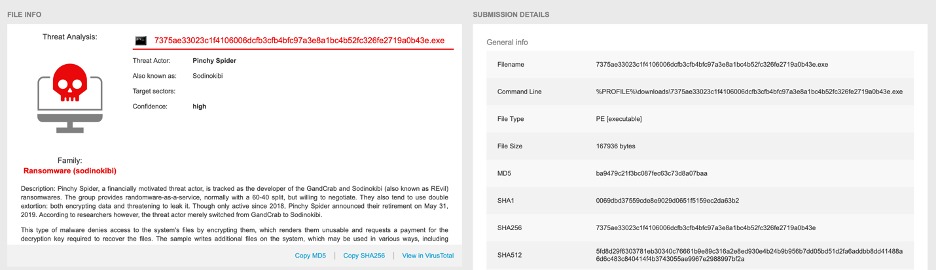

Zpráva sandboxu Bitdefender obsahuje mnoho dat, která lze použít, například obecné informace o původci hrozby:

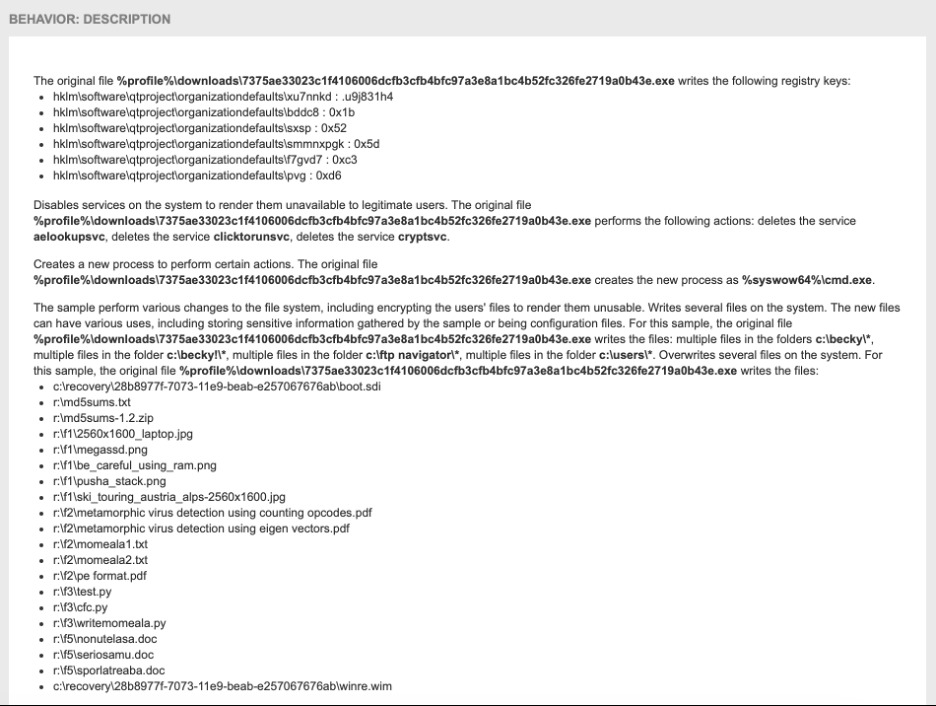

Podrobný popis chování souboru:

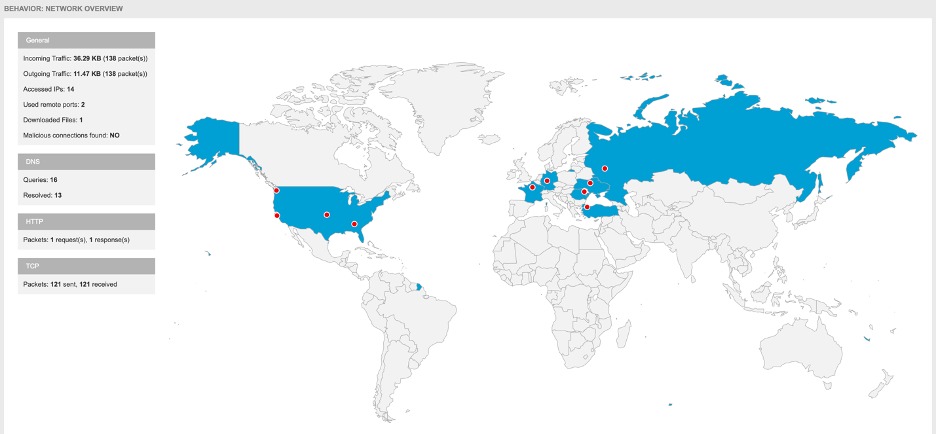

A mnoho dalších přehledů, jako je seznam systémových změn, odkazy na rámec MITRE ATT&CK a dokonce geografické rozdělení síťové aktivity souboru:

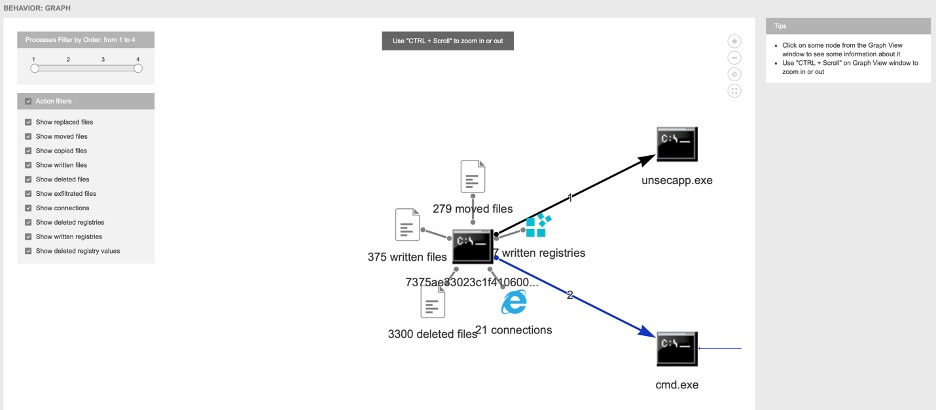

Zprávy obsahují také snímky obrazovky se škodlivým souborem v akci, podrobné kódy IoC a grafy, které rozebírají jeho chování:

Tyto přehledy jsou poskytovány prostřednictvím robustní služby se snadnou integrací API, vysokou škálovatelností, povolenými limity rychlosti a přizpůsobitelnými možnostmi ochrany osobních údajů.

Jedná se o kompletní balíček, který pomáhá bezpečnostním týmům chránit jakýkoli operační systém před moderními hrozbami. Navíc je to mimořádně cenný nástroj pro spouštění nedůvěryhodného kódu v izolovaném prostředí.

Původní článek: Bitdefender